Difference between revisions of "User:John.currah"

John.currah (talk | contribs) (Version textuelle - test) |

John.currah (talk | contribs) (hide text version) |

||

| Line 1: | Line 1: | ||

{{DISPLAYTITLE:<span style="position: absolute; clip: rect(1px 1px 1px 1px); clip: rect(1px, 1px, 1px, 1px);">{{FULLPAGENAME}}</span>}} | {{DISPLAYTITLE:<span style="position: absolute; clip: rect(1px 1px 1px 1px); clip: rect(1px, 1px, 1px, 1px);">{{FULLPAGENAME}}</span>}} | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

Enterprise Architect, Enterprise Strategic Planning, Office of the Chief Information Officer | Enterprise Architect, Enterprise Strategic Planning, Office of the Chief Information Officer | ||

| Line 23: | Line 9: | ||

Linkedin Profile https://ca.linkedin.com/in/johncurrah | Linkedin Profile https://ca.linkedin.com/in/johncurrah | ||

| + | <h1> | ||

Sandbox below | Sandbox below | ||

| + | </h1> | ||

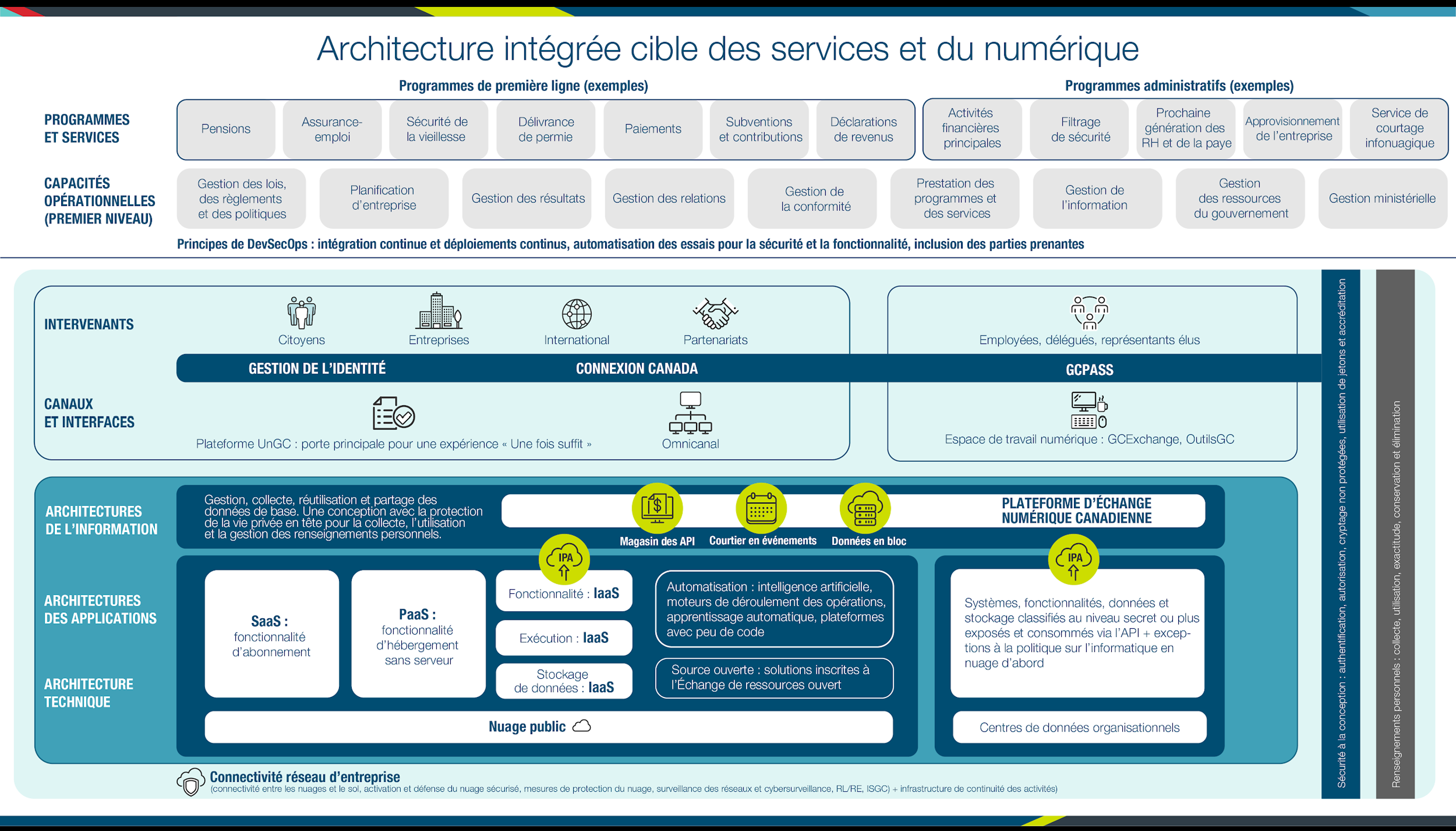

[[File:Service and Digital Target State Architecture-vJun2021 fr.png|alt=Architecture intégrée cible des services et du numérique|center|frameless|800x800px|Architecture intégrée cible des services et du numérique]] | [[File:Service and Digital Target State Architecture-vJun2021 fr.png|alt=Architecture intégrée cible des services et du numérique|center|frameless|800x800px|Architecture intégrée cible des services et du numérique]] | ||

| + | |||

| + | <div class="mw-collapsible" data-expandtext="Afficher la version textuelle" data-collapsetext="Cacher la version textuelle"> | ||

| + | <div class="sidetable"> | ||

| + | <table class="wikitable"> | ||

| + | <tr> | ||

| + | <td> | ||

| + | <h1> | ||

| + | Architecture intégrée cible des services et du numérique - Version textuelle | ||

| + | </h1> | ||

| + | </td> | ||

| + | <tr> | ||

| + | <td> | ||

| + | <p>La couche supérieure du diagramme présente des exemples de programmes et de services opérationnels, répartis en deux catégories : les services de première ligne et les services administratifs.</p> | ||

| + | <p>Exemples de programmes et de services opérationnels de première ligne :</p> | ||

| + | <ul> | ||

| + | <li>Pensions</li> | ||

| + | <li>Assurance-emploi</li> | ||

| + | <li>Délivrance de permis</li> | ||

| + | <li>Paiements</li> | ||

| + | <li>Subventions et contributions</li> | ||

| + | <li>Déclaration de revenus</li> | ||

| + | </ul> | ||

| + | <p>Exemples de programmes et de services administratifs :</p> | ||

| + | <ul> | ||

| + | <li>Activités financières principales (TGF)</li> | ||

| + | <li>Filtrage de sécurité</li> | ||

| + | <li>Prochaine génération des RH et de la paye</li> | ||

| + | <li>Approvisionnement intégré</li> | ||

| + | <li>Service de courtage en matière d’informatique en nuage</li> | ||

| + | </ul> | ||

| + | <p>La seconde couche de l’architecture présente les capacités opérationnelles de premier niveau :</p> | ||

| + | <ul> | ||

| + | <li>Gestion des lois, des règlements et des politiques</li> | ||

| + | <li>Planification organisationnelle</li> | ||

| + | <li>Gestion des résultats </li> | ||

| + | <li>Gestion des relations </li> | ||

| + | <li>Gestion de la conformité</li> | ||

| + | <li>Prestation des programmes et des services</li> | ||

| + | <li>Gestion de l’information </li> | ||

| + | <li>Gestion des ressources du gouvernement</li> | ||

| + | <li>Gestion ministérielle </li> | ||

| + | </ul> | ||

| + | <p>La troisième couche présente les principes DevSecOps : Intégration continue et déploiements continus, automatisation des essais pour la sécurité et la fonctionnalité, inclusion des intervenants</p> | ||

| + | <p>La quatrième couche présente les différents intervenants : </p> | ||

| + | <p>Exemples d’intervenants externes :</p> | ||

| + | <ul> | ||

| + | <li>Citoyens</li> | ||

| + | <li>Entreprises</li> | ||

| + | <li>International</li> | ||

| + | <li>Partenariats</li> | ||

| + | </ul> | ||

| + | <p>Exemples d’intervenants internes :</p> | ||

| + | <ul> | ||

| + | <li>Employés, délégués, représentants élus.</li> | ||

| + | </ul> | ||

| + | <p>Deux exemples d’authentification des utilisateurs dans la catégorie des intervenants externes :</p> | ||

| + | <ul> | ||

| + | <li>Gestion de l’identité </li> | ||

| + | <li>Connexion Canada (Authenti-Canada)</li> | ||

| + | </ul> | ||

| + | <p>Le troisième exemple concerne les intervenants internes : GCpass.</p> | ||

| + | <p>La cinquième couche présente les canaux et les interfaces.</p> | ||

| + | <p>Exemples de solutions accessibles à l’externe :</p> | ||

| + | <ul> | ||

| + | <li>Plateforme UnGC : offrir une expérience « Une fois suffit »</li> | ||

| + | <li>Omnicanal </li> | ||

| + | </ul> | ||

| + | <p>Le troisième exemple concerne les utilisateurs internes :</p> | ||

| + | <ul> | ||

| + | <li>Espace de travail numérique : gcéchange, OutilsGC</li> | ||

| + | </ul> | ||

| + | <p>La portion suivante du graphique présente les éléments de l’architecture de l’information, de l’architecture des applications et de l’architecture technologique.</p> | ||

| + | <p><strong>Architecture de l’information </strong></p> | ||

| + | <ul> | ||

| + | <li>Par exemple, la gestion des données de base, la confidentialité (protection des données personnelles) </li> | ||

| + | </ul> | ||

| + | <p>La plateforme d’échange numérique canadienne offre les capacités suivantes :</p> | ||

| + | <ul> | ||

| + | <li>Magasin des API</li> | ||

| + | <li>Courtier en événements </li> | ||

| + | <li>Données en bloc </li> | ||

| + | </ul> | ||

| + | <p>L’<strong>architecture des applications</strong> est divisée en deux catégories en fonction des exigences de sécurité :</p> | ||

| + | <ul> | ||

| + | <li>SaaS : fonctionnalité d’abonnement</li> | ||

| + | <li>PaaS : fonctionnalité d’hébergement sans serveur</li> | ||

| + | <li>L’infrastructure comme service (IaaS) est divisée en trois parties : | ||

| + | <ul> | ||

| + | <li>Fonctionnalité : IaaS</li> | ||

| + | <li>Exécution : IaaS</li> | ||

| + | <li>Stockage des données : IaaS</li> | ||

| + | </ul> | ||

| + | </li> | ||

| + | <li>Les automatisations peuvent être réalisées au moyen d’outils tels que : | ||

| + | <ul> | ||

| + | <li>l’intelligence artificielle</li> | ||

| + | <li>les moteurs de déroulement des opérations</li> | ||

| + | <li>l’apprentissage automatique</li> | ||

| + | <li>les plateformes à peu de codes</li> | ||

| + | </ul> | ||

| + | </li> | ||

| + | <li>Source ouverte : solutions inscrites à l’Échange de ressources ouvert</li> | ||

| + | </ul> | ||

| + | <p>L’information provenant de ces options de l’architecture des applications est transmise à la <strong>plateforme d’échange numérique canadienne</strong> par l’intermédiaire des interfaces de protocole d’application (API).</p> | ||

| + | <p>Systèmes, fonctionnalités, données et stockage classifiés au niveau Secret ou plus et consommés via l’API, et exceptions à la Politique sur l’Informatique en nuage d’abord.</p> | ||

| + | <p><strong>Architecture technique </strong></p> | ||

| + | <p>Le nuage public est l’architecture recommandée pour les solutions qui sont considérées comme Protégé B ou inférieures à un niveau de sécurité déterminé.</p> | ||

| + | <p>Les solutions de niveau supérieur à Protégé B doivent utiliser les centres de données intégrées.</p> | ||

| + | <p>Toutes les couches de l’architecture intégrée cible des services et du numérique reposent sur la <strong>connectivité réseau intégrée</strong>.</p> | ||

| + | <p>Exemples de connectivité réseau intégrée :</p> | ||

| + | <ul> | ||

| + | <li>Connectivité entre le nuage et le sol</li> | ||

| + | <li>Activation et défense du nuage sécurisé </li> | ||

| + | <li>Mesures de protection du nuage</li> | ||

| + | <li>Surveillances des réseaux et cybersurveillance</li> | ||

| + | <li>RL/RE </li> | ||

| + | <li>ISGC </li> | ||

| + | <li>Infrastructure connexe de continuité des activités</li> | ||

| + | </ul> | ||

| + | <p>Le côté droit du graphique présente deux principes fondamentaux :</p> | ||

| + | <ul> | ||

| + | <li>La sécurité à la conception : authentification, autorisation, cryptage, utilisation de jetons et accréditation.</li> | ||

| + | <li>Renseignements personnels : collecte, utilisation, exactitude, conservation et élimination.</li> | ||

| + | </ul> | ||

| + | </td> | ||

| + | |||

| + | </tr> | ||

| + | </table> | ||

| + | </div> | ||

| + | </div><br><br> | ||

Revision as of 15:33, 6 July 2021

Enterprise Architect, Enterprise Strategic Planning, Office of the Chief Information Officer

Treasury Board of Canada Secretariat / Government of Canada

Architecte des entreprises, Planification stratégique integrée, Bureau du dirigeant principal de l'information Secrétariat du Conseil du Trésor du Canada / Gouvernement du Canada

Linkedin Profile https://ca.linkedin.com/in/johncurrah

Sandbox below

Architecture intégrée cible des services et du numérique - Version textuelle |

|

La couche supérieure du diagramme présente des exemples de programmes et de services opérationnels, répartis en deux catégories : les services de première ligne et les services administratifs. Exemples de programmes et de services opérationnels de première ligne :

Exemples de programmes et de services administratifs :

La seconde couche de l’architecture présente les capacités opérationnelles de premier niveau :

La troisième couche présente les principes DevSecOps : Intégration continue et déploiements continus, automatisation des essais pour la sécurité et la fonctionnalité, inclusion des intervenants La quatrième couche présente les différents intervenants : Exemples d’intervenants externes :

Exemples d’intervenants internes :

Deux exemples d’authentification des utilisateurs dans la catégorie des intervenants externes :

Le troisième exemple concerne les intervenants internes : GCpass. La cinquième couche présente les canaux et les interfaces. Exemples de solutions accessibles à l’externe :

Le troisième exemple concerne les utilisateurs internes :

La portion suivante du graphique présente les éléments de l’architecture de l’information, de l’architecture des applications et de l’architecture technologique. Architecture de l’information

La plateforme d’échange numérique canadienne offre les capacités suivantes :

L’architecture des applications est divisée en deux catégories en fonction des exigences de sécurité :

L’information provenant de ces options de l’architecture des applications est transmise à la plateforme d’échange numérique canadienne par l’intermédiaire des interfaces de protocole d’application (API). Systèmes, fonctionnalités, données et stockage classifiés au niveau Secret ou plus et consommés via l’API, et exceptions à la Politique sur l’Informatique en nuage d’abord. Architecture technique Le nuage public est l’architecture recommandée pour les solutions qui sont considérées comme Protégé B ou inférieures à un niveau de sécurité déterminé. Les solutions de niveau supérieur à Protégé B doivent utiliser les centres de données intégrées. Toutes les couches de l’architecture intégrée cible des services et du numérique reposent sur la connectivité réseau intégrée. Exemples de connectivité réseau intégrée :

Le côté droit du graphique présente deux principes fondamentaux :

|